Kennen Sie jemanden aus dem Geschäftsleben, der Microsoft Teams nicht kennt? Vermutlich nicht. Mit der Pandemie und dem Einzug vom Büro ins Homeoffice stieg die Anzahl der täglich aktiven Nutzer um wöchentlich 12 Millionen, Stand heute ca. 44 Millionen. Die Anzahl der Treffer beim Suchbegriff “Alternative zu Microsoft Teams” lässt jedoch darauf schließen, dass viele nach Alternativen suchen. Im Beitrag stellen wir Ihnen das Open Source DMS/ECM agorum core vor. Soviel vorneweg: damit sind Ihre Daten sicher.

Zwei, drei Worte zu uns

Die Applikation agorum core basiert auf Open-Source-Technologie (offener Quellcode). Das bedeutet, dass die Datenhoheit immer und ausschließlich beim Betreiber, also bei Ihnen liegt und nicht beim Hersteller. Ihre Daten versiegen in keinen Quellen, die außerhalb Ihrer Kontrolle liegen. Nennen Sie es Grundsatz, Philosophie oder einfach nur Expertenwissen. Unternehmen, die eine Lösung für die Langstrecke suchen, empfehlen wir, sich mit dem Thema Open Source auseinanderzusetzen.

Über was sprechen wir?

Die Nutzung von Microsoft 365 ist nicht DSGVO-konform

Das Thema Microsoft 365 und Datenschutzkonformität ist derzeit “das” heiße Thema. In ganz Europa zweifeln die Patentschutzbehörden die Cloud-basierte Software an. Der Vorwurf: Die Verarbeitung der Daten entspräche nicht den gesetzlichen Richtlinien der DSGVO. Was die Microsoft-Zentrale in den USA mit den Daten macht, ist nebulös.

Zirka 44 Millionen Nutzer hat MS Teams weltweit. Seit der Pandemie sind Einrichtungen wie Schulen und Ämter und viele Unternehmen mit der Software ausgestattet. Ohne MS Teams & Co. wären sie handlungsunfähig. Und genau das kritisieren die Gegner, weil es nicht nur Geschäftstreibende, sondern ganze Staaten in Abhängigkeiten zu dem Weltkonzern Microsoft führt. Die Währung, mit der jeder (auch Schüler) der 44 Millionen Anwender zahlt, sind ihre Daten.

Die Herausforderung: Duell gegen einen Giganten

Welche Konsequenzen hätte es, wenn MS Teams nicht DSGVO-konform wäre? Würden alle Kunden den Stecker ziehen? Undenkbar. Wie sich der europäische Datenschutz und der IT-Gigant einigen, bleibt spannend.

Darüber sollten sich (nicht nur) Microsoft Cloud-Kunden bewusst sein

- Cloud-Daten wandern in Datensilos:

Das sind Quellen, über die Cloud-Kunden keine Kontrolle haben. Microsoft, Google, Alibaba und Co. greifen auf diese Datensilos zu und füttern damit ihre KI. Dadurch sammeln sie tiefes Wissen über Menschen und Märkte und bauen ihre Monopolstellung massiv aus.

2. Vendor-Lock-in:

Damit ist die Abhängigkeit vom Unternehmen zum Hersteller gemeint. Das betrifft Cloud-Angebote in Kombination mit proprietärer Software. Will ein Kunde seine Daten in ein neues System migrieren, kann das schwierig bzw. teuer werden. Oder der Hersteller unterstützt ein Produkt nicht mehr, auch dann hat das Unternehmen ein Problem.

3. Cloud-Angebote können One-Way-Tickets sein:

Bevor sich Unternehmen für ein Cloud-Angebot entscheiden, ist es dringend empfohlen, die AGBs genau zu lesen und zu prüfen, ob sie jederzeit und ohne Einschränkungen wieder zurück und die Daten bei sich hosten können.

Was ist die Herausforderung?

Die Pandemie stellt die Unternehmen vor die Situation, dass die Mitarbeiter im Homeoffice schnell produktiv arbeiten sollen:

Miteinander sprechen war das eine

Die Produktfamilie Microsoft 365-Suite lieferte in der Not zunächst die Lösung, alle Mitarbeiter*innen miteinander zu verbinden. Videocalls sind elementar und geben das Gefühl der Handlungsfähigkeit. Auch wenn alle Eltern zu Beginn Sorge trugen, dass der Nachwuchs ins Bild läuft. Sprechen Sie heute mit Usern, nervt es sie viel mehr, wenn Anrufe zeitgleich über Teams, über interne Telefonie und dem Smartphone eingehen. Neben den 3 parallelen Anrufen fragt ein Kollege via Chatfunktion wichtige Fragen zu Vertragsthemen. O-Ton eines Betroffenen: “Geht´s noch?”

Uneingeschränkt auf Dokumente zugreifen, war das andere

Der Ordner steht im Büro, Briefpost lag auf dem Schreibtisch und auf die spezielle Applikation gab es anfänglich oft keinen Zugang. Die papierbasierten Prozesse machten es schwer, einfach zu arbeiten. Der gemeinsame Zugriff und Austausch mit Kollegen*innen auf Projekte und Projektakten stellte sich als schwierig dar. Und genau daran können Sie den Digitalisierungsgrad von Unternehmen messen.

Tatort Homeoffice - die unterschätze Gefahr

Das Arbeiten von Zuhause aus hat seine Spuren hinterlassen: im kleinen Büro ist das WLAN zu schwach und außerdem ist das Esszimmer gemütlicher. Der Tisch bietet auch viel mehr Platz für die ganzen Papierunterlagen, die sich hartnäckig halten. Einige werden sich wiedererkennen. Zwischen den E-Learning “Richtlinien und Einhaltung der DSGVO” und dem Tagesgeschäft sind die Übergänge fließend:

- Anwender nutzen private und geschäftliche Devices. Wenn die Inbox des E-Mail-Programms voll ist, werden auch schnell mal über den privaten Account geschäftliche E-Mails verschickt.

- Private Endgeräte verfügen in der Regel über einen deutlich geringeren Sicherheitsstandard. Anwender, die sich damit in das Netzwerk einloggen, bieten Ransomware, Viren und Trojanern “Tag der offenen Netzwerktür” und riskieren dadurch das Firmennetzwerk lahm zu legen.

- Geschäftsunterlagen und Inhalte aus Telefonaten werden für den Rest der Familie offengelegt. Menschen fehlt der Austausch mit ihren Kollegen. Kommt der Partner am Abend heim, erhält dieser das Reporting vom Tag.

- Diebstahl von Endgeräten und Geschäftsunterlagen: Zwischen Office und Homeoffice kurz zum Supermarkt, um zu Hause festzustellen, dass das Notebook und die Mandantenakten weg sind. Cyberkriminelle haben ein sehr perfides Vorgehen und finden Mittel und Wege, an Informationen zu kommen.

Aus guten Grund hat die Versicherungsbranche nicht umsonst ihre Produkte zu Cyber-Risk-Versicherungen um den Baustein “Homeoffice” erweitert.

Zwischenfazit

Mit der Pandemie kamen für die Unternehmen folgende Punkte zusammen:

- Kollaboratives Arbeiten aus dem Homeoffice und uneingeschränkter Zugang zu Daten sowie Informationen mussten “über Nacht” ermöglicht werden.

- Zum Einsatz kommt häufig proprietäre Technologie (geschlossene Software und Cloud-Dienste), die nicht DSGVO-konform sind.

- Aus datenschutzrechtlicher Sicht wird die Gefahr “Homeoffice” unterschätzt.

Die bessere Wahl: Open-Source-Technologie

Diese Aussage ist am besten an einem Beispiel erklärt: Patentanwaltskanzleien; Dienstleister im Gesundheitswesen, die Patientendaten verwalten; öffentliche Ämter, die Geodaten administrieren; oder die Verteidigungsindustrie: Alles Unternehmen und Branchen, die bewusst auf Open-Source-Technologie und Hosting in Deutschland setzen. Würden deren Daten auf Servern in den USA oder China landen, könnte das über Nacht deren Aus bedeuten bzw. fatale Folgen haben. Ihre Sicherheitskonzepte erfüllen höchsten Standard und die Verwaltung ihrer Daten gleicht Fort Knox. Keiner dieser agorum-Kunden hat MS 365 im Einsatz.

Und was, wenn Open Source Technologie einem Hacker-Angriff unterliegt?

Einen 100% Schutz gibt es nicht. Hacker sind heute so arglistig, dass sie auch sehr gute Sicherheitskonzepte knacken. Aber, durch die hohe Transparenz des offenen Quellcodes kann die Software von der Community eingesehen und Sicherheitslücken schnell geschlossen werden. Und genau hier liegt der Unterschied zu geschlossenen (proprietären) Systemen. Hier ist der Code geschlossen und Sie als Betreiber sind abhängig vom Hersteller, dass er die Sicherheitslücken schließt. Heise.de hat das am Beispiel von Microsoft sehr treffend in diesem Beitrag unter dem Kapitel “Keine Sicherheitsgarantien” beschrieben. Lesen lohnt sich.

5 Dos and 5 don'ts

Dos:

- Nutzen Sie Rechner, die auf aktuellem Stand sind.

- Regelmäßig Updates durchführen, um Sicherheitslücken zu schließen.

- Überwachen Sie Ihr Netzwerk kontinuierlich und prüfen Sie verdächtige Aktivitäten.

- Konsolidieren der IT-Landschaft auf wenige, dafür aber Open Source-basierte Applikationen und Technologien.

- Kontinuierliche Schulung und Sensibilisierung der Mitarbeiter.

Don’ts

- Keine falschen Sparmaßnahmen durch veraltete IT-Infrastruktur.

- Keine “Insellösungen / Datensilos” mit proprietärer Technologie.

- IT-Security vernachlässigen.

- Cloud-Angebote mit unklarem Hosting meiden.

- Abhängigkeiten zu Herstellern und Technologie, die nicht DSGVO-konform sind.

Bringen Sie Ihre Daten in Sicherheit

IT-Consultant

Natürlich haben auch wir Kunden, die MS 365 und Sharepoint im Einsatz haben. Ein erster Schritt ist bei vielen das Thema Archivierung und die Einführung eines "intelligenten" Archivs.

Indra Cloet | agorum Software

Bisher benutztes Archiv

Das Archiv hat die “starre” Aufgabe der simplen Archivierung. Die Daten werden meist über Dateinamen und Ablageort verwaltet und nicht über Metadaten. Mehrfachverknüpfungen sind nicht möglich bzw. unkomfortabel in der Handhabung.

Ihr neues, intelligentes Archiv

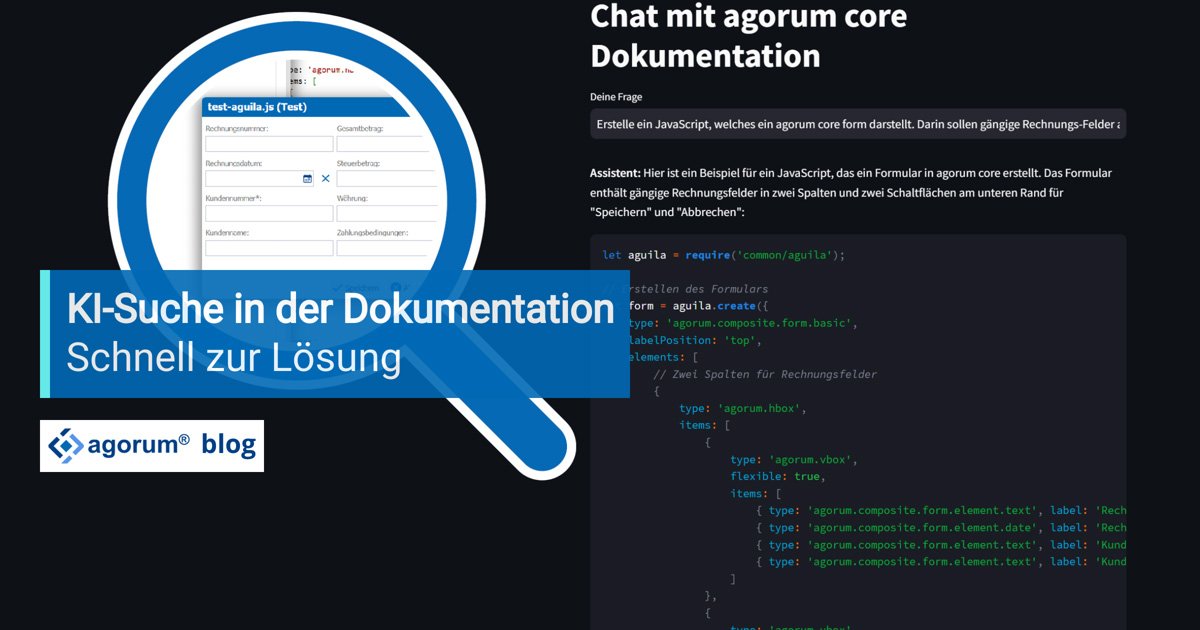

Alle Dokumente sind über Metadaten in agorum core verschlagwortet . Sie sind z. B. in Kunden-, Projekt- oder Dienstleister-Akten mehrfach verlinkt abgelegt. Die Anwender finden alle Dokumente über das information center per Mausklick. Ein aktuelles Beispiel haben wir nachfolgend beschrieben.

Die Unterschiede der beiden Archive liegen auf der Hand: Während im klassischen Archiv quasi die Leitzordner ohne Verschlagwortung in den Computer geschoben wurden, können Anwender mit den Daten nur sehr eingeschränkt arbeiten.

Beim intelligenten Archiv von agorum core ist das Gegenteil der Fall. Hier bieten die Volltexterkennung und Verschlagwortung der Daten den Anwendern maximalen Komfort. Das heißt, alle Daten werden von den Anwendern leicht und schnell gefunden mit dem schönen Nebeneffekt der revisionssicheren Archivierung.

Die Migration von einem alten zu einem neuen, intelligenten Archiv

- Das “alte” Archiv wird mittels eines Plugins in agorum core migriert und alle Daten durchlaufen die Texterkennung durch den OCR.

- agorum core kann so konfiguriert werden, dass der Zugriff per Netzlaufwerk für den Anwender optisch genau gleich aussieht. Die Umstellung kann vom Admin zentral erfolgen, ohne das dies die User merken.

- Das “alte” Archiv wird jetzt nicht mehr benötigt.

- Schnelles Suchen & Finden: Ab sofort können Anwender die komfortable Suchen & Finden-Funktion über das information center nutzen und nach Daten suchen.

- Die User arbeiten nur noch mit dem DMS/ECM agorum core. Über die Weboberfläche in agorum core können Dokument, die noch nicht verschlagwortet sind, durch einen Rechtsklick im Kontextmenu verschlagwortet werden. Z. B. einem Kunden, einem Dateityp, einem Projekt usw. zugewiesen werden.

- Ein Berechtigungssystem regelt genau, wer auf welche Daten Zugriff hat.

- Im neuen Archiv können die Daten mit dem Flag “revisionssicher” versehen werden und sind somit vor Veränderungen geschützt.

- Wenn Sie die Daten auf “sicherem Terrain” verwalten, das heißt auf eigenen Servern, ist gewährleistet, dass Daten nicht in Hände gelangen, die außerhalb Ihrer Kontrolle liegen. Entscheiden Sie sich für die agorum cloud, sind Ihre Daten ausschließlich in Deutschland gehostet und auf Wunsch redundant bei Ihnen vor Ort. Monitoring, Backup und Betrieb übernehmen wir für Sie.

Ein gutes Beispiel: Schempp-Hirth Flugzeugbau

“Keine Daten auf amerikanischen Servern…”

Das ist die Devise von Ralf Holighaus, Geschäftsführer von Schempp-Hirth. Die Expertise der Handwerksschmiede kann heute auf eine über 86-jährige Geschichte zurückblicken. Umso wichtiger ist es, dieses Wissen verantwortungsvoll zu verwalten. Die Prozesse sind deshalb hochautomatisiert. Neben agorum core als führendes System sind Schnittstellen zum ERP und Datev für den Datenfluss eingerichtet. Die digitalen Flugzeugakten verlassen die deutschen Stromkabel nicht und können nicht von Dritten eingesehen werden – auch wenn Ralf Holighaus häufig von England aus auf Daten zugreift. Erfahren Sie mehr über das Traditionsunternehmen in diesen Blogbeiträgen:

Der Roll-out in Unternehmen

Die Einführung eines zentralen Systems geht nicht über Nacht. Dafür ist es langfristig, nachhaltig und sicher. Unternehmen, die sich mit dem Thema auseinandersetzen, sollten über folgende Fragen nachdenken:

- Welche Prozesse sind bereits digitalisiert und welche noch nicht?

- Werden Metadaten erfasst und wenn ja, welche?

- Wie groß ist der Datenbestand und welche Art von Daten müssen verwaltet werden? Zum Beispiel Rechnungen, Verträge, Konstruktionsdaten, Patientenakten, Schutzrechte, usw.

- Gelten für die revisionssichere Archivierung branchenspezifische Besonderheiten?

- Bestandsaufnahme aller Applikationen, die im Einsatz sind.

- Welche Schnittstellen sind für die Anbindung der Applikationen erforderlich? Zum Beispiel zum ERP, Datev, SAP, PatOrg, Euregon, etc.

- Wie sieht die Hardwareausstattung aus?

- Gesamtkonzept erarbeiten: d. h. Workflows mit Userstories, welche die Prozesse Ihres Unternehmens abbilden. Dieser Part stellt einen großen Anteil dar. Unsere Experten führen Sie durch diesen Prozess.

- Die Umsetzung erfolgt agil, und auf Unternehmensseite müssen Keyuser definiert werden, die das Testing durchführen. Eine Einführung erhalten Sie auf Wunsch im Rahmen einer Schulung. (Wir empfehlen von Beginn an, genügend Zeit für das Testing einzuplanen).

- Besonders bei großen Softwareentwicklungen ist die Priorisierung, mit welchem Teil begonnen wird und welche Bereiche folgen, sehr wichtig. Ziel in der agilen Entwicklung ist es, schnell in kleinen Schritten produktiv zu arbeiten. Der Vorteil: Die Anwender bekommen Routine im Umgang mit der neuen Software und sammeln wichtige Erfahrungen, die in die Weiterentwicklung einfließen.

Die Umsetzung erfolgt nach der agilen Methode. In kurzen Entwicklungszyklen werden Software-Sequenzen entwickelt und an das Keyuser-Team des Kunden zum Testen übergeben. Deren Feedback fließt in die Entwicklung ein. Der Prozess wiederholt sich solange, bis er genau dem Ablauf im Unternehmen entspricht.

Entscheiden Sie sich für eine langfristige Lösung

Unternehmen, die eine Lösung für die Langstrecke suchen, empfehlen wir genau zu prüfen, worauf sie sich einlassen. Unterliegen Sie nicht dem Irrglaube, dass große Hersteller per se nichts Schlechtes im Schilde führen.

- Stellen Sie sicher, dass ausschließlich Sie auf Ihre Daten Zugriff haben und diese nicht auf Servern gelangen, die außerhalb Ihrer Kontrolle liegen.

- Trennen Sie sich von Datensilos / Insellösungen.

- Fahren Sie nicht auf Sicht.

Sprechen Sie mit unseren technischen Kundenberatern und lassen Sie sich beraten. Hier.